Buenas amigos, soy Fare9 y hoy os traigo un pequeño análisis de un spam que me han pasado por Whatsapp (típico en estos días).

Aquí dejo el enlace (lo pongo como texto y no como enlace, vosotros ya vereis): http://goo.gl/QJUqfk

Bien, para realizar este tipo de tareas vamos a usar una máquina virtual (por si las moscas), para ello usaré una máquina virtual con Kali Linux (para quien no sepa que es: https://www.kali.org/).

Una vez tengamos la máquina virtual abierta, vamos a empezar el "análisis", para ello como siempre vamos a ponernos los cascos y elegir algo de música ( aquí mi recomendación: https://www.youtube.com/watch?v=06fjeICUKeU ):

Para empezar y ver un poco algo superficial de la web, usaremos "whatweb" para ver las tecnologías usadas por el servidor:

Como vemos la URL que teníamos no nos lleva a una web directamente, ya que el servidor nos devuelve un código 301 (Moved Permanently), este nos lleva a otra URL (http://wd8.co/wifi), el cual no nos devuelve un 200 sino un 302 (Found) para finalmente llevarnos a una URL final, http://mobiapps.online/wifi/es/?lang= , la cual esta vez el servidor nos responde con un 200 OK, y con la cual nos quedaremos, de esta URL obtenemos las cabeceras que el servidor envía. Vemos que tenemos el Country, HTML5, el tipo de servidor HTTP (cloudflare-nginx), tenemos el flag HttpOnly... Todo lo que se puede observar ahí en la imagen.

Bien con esto ya conocemos el servidor, ahora vamos a realizar un Who Is, para conocer un poquito más, esta información nos mostrará nombres y lugares:

Aquí dejo el enlace (lo pongo como texto y no como enlace, vosotros ya vereis): http://goo.gl/QJUqfk

Bien, para realizar este tipo de tareas vamos a usar una máquina virtual (por si las moscas), para ello usaré una máquina virtual con Kali Linux (para quien no sepa que es: https://www.kali.org/).

Una vez tengamos la máquina virtual abierta, vamos a empezar el "análisis", para ello como siempre vamos a ponernos los cascos y elegir algo de música ( aquí mi recomendación: https://www.youtube.com/watch?v=06fjeICUKeU ):

Para empezar y ver un poco algo superficial de la web, usaremos "whatweb" para ver las tecnologías usadas por el servidor:

"whatweb http://goo.gl/QJUqfk"

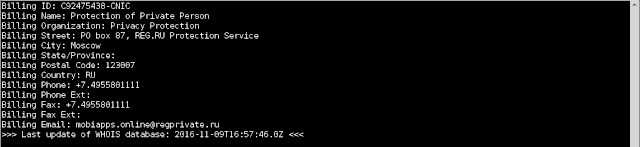

Bien con esto ya conocemos el servidor, ahora vamos a realizar un Who Is, para conocer un poquito más, esta información nos mostrará nombres y lugares:

"whois mobiapps.online"

Oh, vaya, cuanta información apuntando a Madre Rusia, pero que le vamos a hacer, esta información no vale para mucho, pero por lo menos es gracioso ver de donde pueden venir estas campañas.

Ahora abriremos BurpSuite, el cual usaremos como proxy para navegar a la web (para saber como configurar Burp y el navegador mirad por aquí: https://portswigger.net/burp/help/suite_gettingstarted.html).

Primero en el navegador iremos a la primera URL (la cual nos pasaron por whatsapp), tras lo cual recibimos la siguiente respuesta al hacer click en "Forward" dentro de burp:

Como vimos en whatweb, recibimos un 301, y podemos observar un Location, que es la siguiente URL que visitará el navegador. Bien aquí la respuesta:

Bien, bien, bien, esta vez el Location nos lleva a una URL más interesante, ya que en whatweb es la última que se nos mostró, por tanto veremos que el navegador finalmente nos lleva a una web con una interfaz muy bonita:

Nos vienen regalando Wifi gratis para whatsapp siempre que invitemos a 15 amigos... ¿QUIÉN NO QUIERE WIFI GRATIS?.

Bueno sigamos...

Tenemos esos dos botones principales, uno para Invitar Amigos y otro para Activar, vamos a dar click derecho en el primero y dar a Inspeccionar elemento:

Vemos que ambos botones, son referencias a URLs, aunque el atributo href no lleva a ninguna otra URL, sino, que al hacer click en los "botones" se ejecutan distintas funciones de Javascript, vamos entonces a buscar el código javascript (el cual se encuentra un poco más arriba que este código):

Que imagen tan interesante, vemos que el botón Invitar Amigos lleva a fn1 y Activar lleva a fn2, y parece que de cookies anda el juego, la función getCookie y setCookie son funciones que se encuentran arriba de estas dos, pero por lo que parece buscan ese número 15, que tanto nos incita la web. En Invitar Amigos, vemos que se obtiene la cookie, se suma 1, y se establece el valor cada vez que es pulsado el botón, en caso de que c, sea menor o igual a 15, se establece un href = 'whatsapp://send?text=wifi gratis para WhatsApp - ....', el cual es el mensaje que recibí por whatsapp, buscando por google esta extraña sentencia, obtenemos este enlace: https://www.whatsapp.com/faq/es/android/28000012 . La cual nos indica que es una URL para poder interactuar con whatsapp y enviar ese mensaje a cualquier usuario (una especie de API).

Al hacer click en Activar, nos muestra la alerta de "Por favor Invitar al menos ....", se ve que no es tonto el spam tampoco, y si pulsamos "Invitar Amigo" nos lleva a la URL de whatsapp la cual falla, al estar en un navegador y no tener si quiera el whatsapp web abierto. Bien como de cookies anda el juego, vamos a mirar las cookies, para ello usaremos CookiesManager, un plugin de Firefox que nos permite modificar y mirar las cookies que tenemos. Buscaremos por el nombre "invites":

Vaya, vaya, una bonita cookie, la cual se llama invites, y que tras pulsar una vez el botón de "Invitar Amigos" nos muestra el valor 1... Bien pues vamos a modificar, ya que no quiero invitar a ningún amigo haremos algo de trampas y modificaremos a mano el valor por 33 (bonito número y grado).

Damos a Save y marchando. Tras esto recargaremos la página, y qué narices está pasando, empieza a ir de una web a otra, y a otra, y a otra. Y acabamos en:

Que gente tan amable, primero nos ofrecen wifi gratis para el Whatsapp y luego nos dicen que podemos llevarnos un Iphone 7, por el simple hecho de responder unas preguntas... Joe con gente así en el mundo para que necesitamos trabajar.

Bueno hasta aquí el análisis de este SPAM que se va pasando por Whatsapp, parece incluso real, con una web tan currada y tal... Pero nunca hagais caso a estas cosas, nadie regala nada, y si os regalan que sea conocimiento como hago yo con entradas como esta.

Nos vemos en una siguiente entrada y como ya dije estaré en la conferencia SEC/ADMIN presentando mi herramienta AndroidSwissKnife .

En un principio doy gracias a la emisora de este mensaje a mi whatsapp mi amiga Irene, y a varios compañeros de trabajo los cuales me han aguantado tanta pregunta sobre estos temas de web, de los cuales casi no tenía ni idea (en especial a I. que me tuvo una semana de preguntas xD).