El día de ayer mientras revisaba mi correo, encontré el pan de todos los días, esos email de phishing de diferentes tipos.

Esta ocasión era una suplantación de identidad del Banco Santander de México, el cual no tengo ninguna relación con el banco porque no soy cliente.

Al revisar el correo de este supuesto banco encontré esto.

El típico mensaje que tu servicio sera desactivado y tienes que realizar una confirmación para que no lo desactiven.

Al dar clic en el enlace te lleva a esta pagina.

Podernos

darnos cuenta que la pagina es completamente idéntica a la del banco

Santander, aquí todo es como un cualquier otro phishing, también se

puede notar que el scam esta instalado sobre un wordpress.

Al ingresar tu usuario y nip nos muestra la siguiente pantalla (ingrese datos falsos)

Podemos ver que nos pide el horario en el cual ingresamos a la banca, nuestro celular, teléfono local y correo.

Esta pagina falsa, no solo roba información de usuario y nip,

sino también tiene interacción telefónica, puedes ver otro caso similar a

este en el

blog de ESET

Como todos sabemos ya casi todas las bancas en linea manejan una

doble protección de acceso, donde no solo con el usuario y contraseña

puedes ingresar, sino ahora te asignan un token, un dispositivo que

genera un numero cada cierto tiempo o depende del token.

Al ingresar los datos nos muestra la siguiente pantalla.

Nos vuelve a pedir el teléfono y la compañía, y ahora también te pide el correo y tu contraseña.

Con toda esta información se puede crear un escenario donde sepan

cuando te conectas a tu banca y utilizar esos espacios del tiempo cuando

no lo haces para realizarte una llamada por algún servicio de Voip

(Skype) y con ingeniería social se hagan pasar como ejecutivos del

banco, el cual te pediran sincronizar tu token, tu les das el numero que

tienes mientras ellos se logean a tu banca e ingresan el token que les

acabas de dar.

Quiza tengas activado las notificaciones por correo y celular de tu

banco, pero si el ciberdelincuente al momento que realiza la

transferencia intercepta tu correo eliminando todo rastro, y en tu

celular te realiza suplantaciones de sms con algún servicio de esos

de Internet, te habrán robado dinero sin que te des cuenta.

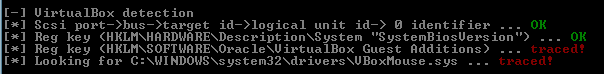

Al ver todo esto y la manera en que operaba esta estafa, me puse a

investigar un poco y hice un escaneo con Acunetix en la pagina y un

sniffeo de mi red para buscar rastros de información

Pude ver todos los directorios y mas a fondo de como estaba

estructurada la pagina, encontre que el dominio donde se encontraba el

scam era de una pagina de otra persona, ya que podias encontrar en

facebook el negocio y comentarios de sus clientes de que si existia

dicha pagina la cual era

Anytimenirvanayoga.

Al checar sniffeo encontre una pagina que me parecio rara por el

directorio en el cual estaba, al ingresar a ella me encontre con esto.

Con una shell, que si no me equivoco es la famosa C99,

al ver esto me doy cuenta que el ciberdelincuente habia tomado el

control del hosting donde estaba hospedada esta pagina. Lo mas seguro es

que halla utilizado una vulnerabilidad de Remote File Inclusion para poder ingresar esa shell al hosting.

Me duro muy poco el gusto el estar husmeando en la shell, ya que el

administrador del hosting o nuestro ciberdelincuente, desactivo el

servicio y puso el mensaje que estaba en mantenimiento.

Despues de eso, me puse a checar el codigo del correo donde me enviaron este phishing.

Aqui encontre el mailer de donde me estaban enviando estos correos.

Tambien encontre donde estaban guardadas las imagenes del cuerpo del mensaje del phishing.

En este directorio que también era de otra pagina web que había sido

vulnerada como las anteriores encontré las imágenes del cuerpo del

mensaje y un archivo de texto el cual contenía esto.

Una lista de direcciones ips, todas eran de ISP de México, la verdad

no encontré de donde provenía esto, ya que se me hizo muy sospechoso.

Después de alrededor de 2 horas pude volver a ingresar a la pagina la

cual estaba el Scam y la shell del ciberdelincuente. Pero mi sorpresa

fue ver que ya la shell no se encontraba, y el scam tampoco solo

redireccionaba a otra pagina de otro hosting donde estaba el mismo Scam.

Entonces creo nuestro vándalo quizá se dio cuenta en el log mi ingreso y

el fue el que detuvo el servicio para realizar estos cambios y no le

husmeara en su estafa.

Este es el mismo Scam pero en otro hosting vulnerado también en diferente localización

Pero este scam era diferente ahora no solo te pedía los datos de

correo, nombre y celular, sino también agrego ingresar los datos de la

tarjeta

Y no solo pedía el numero de tarjeta sino validaba que los datos

ingresados fueran correctos a los usados por una tarjeta de Santander,

y también te pedía que ingresaras tu RFC.

Al ver todo esto creo que este tipo no se dio cuenta de que seguía su rastro, sino que actualizo su Scam por uno mejorado.

Bueno con esto vemos las nuevas formas de phishing, no me imagino

cuanta gente sin mucho conocimiento en seguridad ha caído en las redes

de este ciberdelincuente.

Realizo este post para que sean mas cuidadosos ya que aunque tengamos

nuestro token de acceso y sentido común, con este escenario

de Ingeniería Social que nos plantea este ciberdelincuente, muchos

podemos ser victimas.

Saludos