Bien lo que vamos a usar en este caso es Backtrack 5.3 y un archivo PDF cualquiera, así que lo primero será arrancarlo y acto seguido nos vamos a metasploit. Para ello recordemos que podemos abrir una consola y dentro escribimos msfconsole

Ya que lo tenemos abierto, vamos a utilizar el exploit.

Vamos a ver que opciones tiene este exploit con show options.

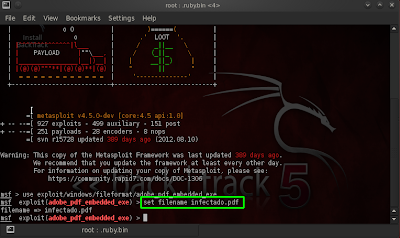

Ahora vamos a establecer el nombre del archivo de salida (el que va a modificar metasploit) con la opción set FILENAME.

Nos toca decir que archivo vamos a infectar y donde esta. La opción para ello es set INFILENAME. Previamente, tendremos que tener el archivo PDF (cualquiera vale).

Ahora le decimos la ruta en la que queremos dejarlo con set OUTPUTPATH.

Y por ultimo, cargamos el payload con set PAYLOAD.

Bien, volvemos a ver las opciones (en este caso del payload) con show options.

Como vemos en las opciones, tenemos LHOST (local host o equipo local) que será la dirección IP del equipo que ataca (atacante). También tenemos LPORT (local port o puerto local) es decir, el puerto que se va a atacar.

Los parámetros para establecerlos con set LHOST y set LPORT.

Si no sabemos nuestra IP basta con abrir otra terminal y escribir ifconfig.

Configuramos el puerto

Ahora elegimos el ID que nos dice la versión vulnerable de Adobe del sistema a atacar.

Y por fin, lanzamos el exploit, solo es necesario escribir exploit.

Bueno, pues ya tenemos el archivo infectado, tenemos la dirección IP a la que se conectará el equipo atacado (la nuestra, al enviar el PDF, cuando lo abran, ese equipo se conectará al nuestro) y tenemos el puerto de escucha (4455).

Seguiremos con el proceso en la siguiente entrada.

El contenido de este artículo es meramente informativo y/o con fines educativos, no me hago responsable del uso que de él se pueda hacer.

akil3s.